Stärkung der Cybersecurity für Schweizer KMU: Agile Lösungsansätze

Laut dem Nationalen Zentrum für Cybersicherheit (NCSC) wurde bereits jedes dritte KMU Opfer eines Cyberangriffs. Für Schweizer KMU gilt es, die eigene Sicherheitsmaturität zu erkennen und darauf basierend geeignete Massnahmen gegen Cyberbedrohungen auszuwählen. Crowd-sourced Security bietet einen neuen Ansatz, um mit limitierten Ressourcen ein qualifiziertes Schwachstellenmanagement umzusetzen.

Warum KMUs ein spezielles Risiko tragen

Schweizer KMU, die 99,7 % der Unternehmen des Landes ausmachen, sind bevorzugte Ziele für Cyberkriminelle. Die Palette der Cyberbedrohungen erstreckt sich von Diebstahl über Erpressung bis hin zu Sabotage. Gemäss dem Nationalen Zentrum für Cybersicherheit (NCSC) ist bereits jedes dritte KMU Opfer eines Cyberangriffs geworden, und das Risiko steigt weiter.

Trotz dieser Risiken unterschätzen viele Unternehmensleitungen nach wie vor die Schwere von Cyberangriffen. Dabei betreffen die aktuellen Cyberbedrohungen sowohl grosse Konzerne als auch kleine Unternehmen gleichermassen.

Herausforderungen für KMU

Der rasante technologische Wandel führt zu immer komplexeren IT-Infrastrukturen und -Herausforderungen. Die kontinuierliche Aktualisierung der IT-Hardware und -Software ist entscheidend, um Sicherheitsrisiken zu begegnen und die Angriffsfläche zu minimieren. Auf diese Weise wird das Unternehmen vor den Folgen erfolgreicher Cyberattacken wie Serviceunterbrechungen, finanziellen Verlusten oder Reputationsschäden geschützt.

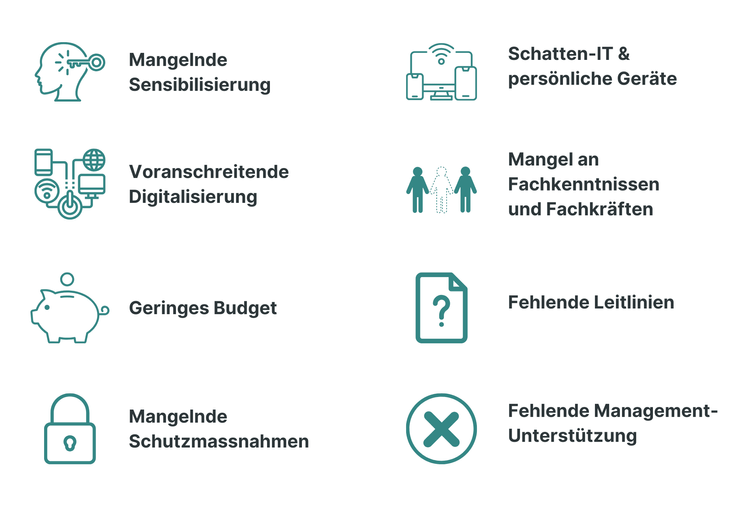

Laut einer Studie der ENISA (Europäische Agentur für Cybersicherheit) stehen KMU vor einer Reihe von Herausforderungen, die ihre Fähigkeit beeinträchtigen, sich wirksam gegen Cyberbedrohungen zu schützen und ihre Cyberresilienz zu stärken.

Die grössten Hindernisse für KMUs in der Cybersicherheit

Mangelnde Sensibilisierung: Viele Mitarbeitende sind sich der Risiken von Cyberangriffen nicht ausreichend bewusst und können daher versehentlich zu Sicherheitslücken beitragen.

Mangelnde Schutzmassnahmen für kritische & sensible Daten: Oft mangelt es an angemessenen Schutzmassnahmen für kritische und sensible Informationen, was ein erhebliches Risiko darstellt.

Geringes Budget: Es fehlt an finanziellen Mitteln, um in fortschrittliche Sicherheitstechnologien zu investieren oder angemessene Schulungsprogramme durchzuführen.

Mangel an Fachkenntnissen und Fachkräften: Die Rekrutierung und Bindung von qualifizierten Sicherheitsexperten gestaltet sich schwierig, insbesondere für kleinere Unternehmen.

Fehlende Leitlinien: Vielen KMU fehlen klare Richtlinien oder Verfahren zur Umsetzung einer effektiven Cybersicherheitsstrategie, was zu Unsicherheiten und Schwächen führt.

Schatten-IT & persönliche Geräte: Die Verwendung von Schatten-IT und persönlichen Geräten kann ebenfalls ein Risiko darstellen.

Voranschreitende Digitalisierung: Die verstärkte Digitalisierung und der Übergang ins Onlinegeschäft erhöhen die Angriffsfläche für Cyberkriminelle.

Fehlende Management-Unterstützung: Ohne ausreichende Unterstützung und Priorisierung auf Führungsebene fällt es schwer, die notwendigen Ressourcen für Cybersicherheitsmassnahmen zu mobilisieren.

Es gilt demnach für Schweizer KMU diese Herausforderungen zu überwinden und eine robuste Cybersicherheitsstrategie zu entwickeln und umzusetzen, um ihre Geschäftsdaten und -operationen wirksam zu schützen.

Stärkung der Cyberresilienz durch ganzheitlichen Sicherheitsansatz

Welche Massnahmen gibt es und welche sind für das eigene KMU sinnvoll? Vor dieser Frage stehen viele Geschäftsführer und IT-Verantwortliche.

Ein KMU muss sich hier zunächst einer Risikoanalyse unterziehen, um allfällige Risiken und damit die eigene Verwundbarkeit einzuschätzen. Es empfiehlt sich, eine Standort- analyse der eigenen Sicherheitsmaturität und Komplexität der IT-Systeme vorzunehmen und proaktive Massnahmen zu ergreifen.

Von Mitarbeiterschulungen, über den Einsatz von Firewalls und Verschlüsselung bis hin zu Incident-Response-Plänen sollte ein ganzheitlicher Ansatz gewählt werden, um die Cyberresilienz des eigenen Unternehmens entsprechend zu stärken. Eine wichtige Rolle spielt dabei das Schwachstellenmanagement, um allfällige Sicherheitslücken frühzeitig zu erkennen, bevor sie von böswilligen Angreifern ausgenutzt werden können.

Die Sicherheitsmaturität und Komplexität von IT-Systemen sind entscheidende Faktoren bei der Auswahl von Sicherheitsmassnahmen. Je komplexer ein IT-System ist, desto vielfältiger sind die potenziellen Angriffsvektoren und Schwachstellen. Komplexe IT-Systeme sind oft dynamisch und agil, was häufige Änderungen und Updates mit sich bringt. Dies kann zu Sicherheitslücken führen, wenn nicht alle Veränderungen angemessen überwacht werden.

Sicherheitsmaturität und Komplexität von IT-Systemen

Die Sicherheitsmaturität eines Unternehmens bezieht sich auf seine Fähigkeit, effektive Sicherheitspraktiken zu implementieren und aufrechtzuerhalten. Diese Maturität beein- flusst die Auswahl der richtigen technischen Sicherheitsmassnahmen, da unterschiedliche Unternehmen unterschiedliche Risikoprofile und Ressourcen haben.

Je nach Reifegrad des Unternehmens und der Komplexität der IT-Systeme sollten deshalb geeignete Sicherheitsmassnahmen differenziert, jedoch als Teil eines ganzheitlichen Schwachstellenmanagementkonzepts eingesetzt werden.

Sicherheitsmassnahmen nach Maturität

Sensibilisierung und Mitarbeiterschulung: Schulungen der Mitarbeiter sind grundsätzlich entscheidend, um das Bewusstsein für Sicherheitsrisiken zu schärfen, insbesondere mit geringer Sicherheitsmaturität.

Automatische Scans: Nach der Sensisbilisierung helfen automatisierte Scans die Maturität des Unternehmens im Bereich Cybersecurity weiter zu steigern.

Penetration Testing und Community Bugtests: Bei moderater bis fortgeschrittener Sicherheitsmaturität sind regelmässige Pentests oder Community Bugtests entscheidend, um die Widerstandsfähigkeit gegenüber fortschrittlichen Angriffen sicherzustellen.

Bug-Bounty-Programme: Bei fortgeschrittener Sicherheitsmaturität dienen Bug-Bounty-Programme als wirksame Ergänzung zu internen Sicherheitsmassnahmen zur schnellen Identifikation von Schwachstellen durch externe Sicherheitsforscher.

Ein schrittweises Vorgehen beginnt in der Frühphase mit Schulungen und automatisierten Scans. Mit zunehmender Maturität können fortgeschrittenere Massnahmen implementiert werden. Entscheidend ist eine integrierte Sicherheitsstrategie, die technische, organisatorische und personelle Aspekte berücksichtigt. Diese Strategie sollte regelmässig überprüft und an die sich ständig ändernde Bedrohungslandschaft angepasst werden.

Angesichts der oben genannten Herausforderungen der KMU hinsichtlich ihrer begrenzten Ressourcen und des Mangels an Fachkräften, sind neue Ansätze gefragt, die helfen, kontinuierlich zu testen und einen kosteneffizienten Einsatz zu ermöglichen. Hier helfen neue Lösungsansätze wie die sogenannte crowd-sourced Security. Hierbei wird das Potenzial einer globalen «Community» oder eben «Crowd» von Sicherheitsforschern mit verschiedenen Fachkenntnissen und Fähigkeiten genutzt.

Eine dieser crowd-sourced Services sind Bug-Bounty-Programme, bei denen eine Community von Sicherheitsforschern nach Sicherheitslücken in System suchen und eine finanzielle Belohnung für gefundene Schwachstelle erhalten. KMU können von einem globalen Pool von Sicherheitsforschern profitieren, die unterschiedliche Fachkenntnisse und Hintergründe haben. Die finanziellen Belohnungen werden nur für tatsächlich gefundene Schwachstellen gezahlt, was kosteneffizienter ist, als eine dauerhafte Anstellung von Sicherheitsexperten.

Nutzen crowd-sourced Security Massnahmen für KMU:

Zugang zu vielfältigem Wissen: KMU können auf die Expertise einer breiten Community von Sicherheitsexperten zugreifen, um ihre Sicherheitslage und Sicherheitspraktiken zu verbessern, ohne umfangreiche interne Ressourcen aufzubauen.

Effiziente Ressourcennutzung: Die Crowd kann je nach Bedarf und Budget eingebunden werden, was insbesonders für KMU mit begrenzten Mitteln vorteilhaft ist.

Schnelle Identifikation von Schwachstellen: Durch die Beteiligung externer Experten können Schwachstellen effizienter identifiziert und behoben werden.

Kontinuierlicher Ansatz: Sicherheitslücken werden kontinuierlich aufgedeckt und proaktiv behoben.

Crowd-sourced Security Massnahmen und insbesondere Bug-Bounty-Programme bieten KMU eine kosteneffiziente Möglichkeit, auf externe Expertise zuzugreifen und ihre Sicherheitsmaturität zu erhöhen. Diese Ansätze eröffnen neue Wege, damit auch Unternehmen mit begrenzten Ressourcen und Budgets wirksame Schutzmassnahmen gegen Cyberbedrohungen ergreifen können. Es ist essenziell, eine differenzierte Herangehensweise an die Sicherheitsstrategie zu verfolgen, die sowohl die Sicherheitsmaturität als auch die Komplexität der IT-Systeme berücksichtigt.

Dieser Artikel erschien ursprünglich auf Topsoft.ch

Starten Sie mit einem ersten Schritt!

Analysieren Sie Ihre Sicherheitsmaturität und setzen Sie priorisierte Massnahmen um. Kontaktieren Sie uns für weitere Unterstützung.