Pentesting und/oder Bug Bounty Programm?

Kaum ein Tag vergeht, an dem nicht ein neuer Vorfall oder eine Datenverletzung entdeckt wird. Firmen wissen, dass sie sich schützen müssen, aber wie? Pentesting und Bug Bounty Programme werden oft als sich gegenseitig ausschliessende Lösungen betrachtet. Wir sind jedoch der Meinung, dass diese beiden Ansätze im Kampf gegen Cyberkriminalität sich ergänzen und notwendig sind.

Pentesting: Inside-Out und White-Box

Für viele Unternehmen ist das Pentesting (Penetration Testing) ein fester Bestandteil ihres Sicherheitsarsenals. Sie wissen was es ist und wie es funktioniert.

Pentesting ist ein Inside-Out und White-Box-Ansatz, der zu einem bestimmten Zeitpunkt durchgeführt wird. Häufig starten Pentester mit Gesprächen mit dem technischen Team und anderen am Entwicklungsprozess beteiligten Personen, um sich über den Quellcode, die Architektur und den Entwicklungsprozess ein Bild zu machen. Durch einen detaillierten Blick auf die Umgebung sind sie in der Lage, Bereiche zu erkennen, die potenziell fehlerhaft sind.

Da der Schwerpunkt auf potenziellen, auch theoretischen Bedrohungen liegt, ist das Ergebnis eines Pentests oft eine lange Liste von Problemen. Die Ergebnisse umfassen Punkte, die derzeit noch gar keine Probleme darstellen, die aber erst in der Zukunft zu Problemen werden könnten. Die Liste ist umfangreich, und dadurch weniger leicht behebbar. Ausserdem handelt es sich um eine zeitpunktbezogene Prüfung. Wenn ein neuer Release produltiv geht, nachdem die Pentester gegangen sind, können Probleme auftreten, die von früheren Tests nicht erfasst wurden.

Bug Bounty-Programm: Outside-In und Black-Box

Ein Bug Bounty Programm macht sich die Crowd-Intelligenz von ethischen Hackern zunutze, um bestehende Sicherheitslücken in den Anwendungen eines Unternehmens zu finden. Gemeldete Schwachstellen werden geprüft und verifiziert. Bestätigte Funde werden mit einer Geldzahlung, einem Bounty, belohnt.

Anders als beim Pentesting haben die Hackers bei einem Bug Bounty Programm nicht unbedingt Zugang zum Quellcode oder zu den Entwicklern. Ohne tiefes Wissen über die Systeme nähern sie sich dem System mit Neugierde und einer experimentellen Denkweise.

Das Ergebnis eines Bug Bounty Programms ist in der Regel eine viel kürzere Liste, wobei der Hauptunterschied darin besteht, dass es sich um eine Liste tatsächlicher Sicherheitslücken handelt, die sofort missbraucht werden könnten. Ein weiterer wichtiger Unterschied besteht darin, dass die Anwendungen kontinuierlich überprüft werden, sodass auch Updates und neue Versionen in den Prozess einbezogen werden.

Unternehmen scheuen sich manchmal davor, Hacker dazu einzuladen, ihre Anwendungen ins Visier zu nehmen. In Wirklichkeit geschieht dies jedoch ständig auf unkontrollierte Weise - es ist also besser, sich einen Vorsprung zu verschaffen und Schwachstellen zu entdecken, bevor sie ausgenutzt werden können.

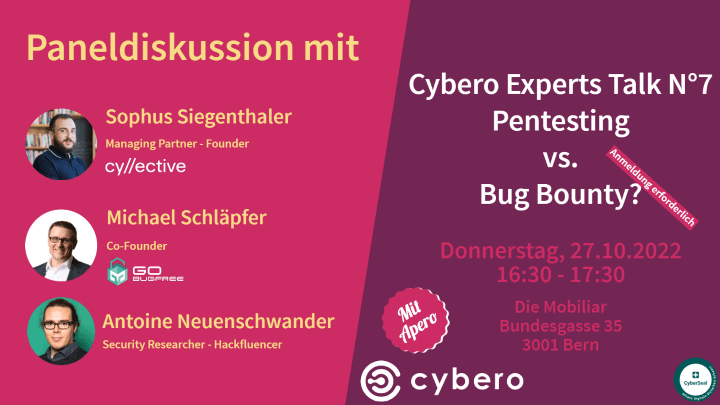

Erfahre mehr über Pentesting und Bug Bounty Programme am 27. Oktober beim Cybero Experts Vortrag in Bern.

Melde dich noch heute an!

Die Teilnahme ist kostenlos, eine Anmeldung ist jedoch erforderlich, um sich einen Platz für den Vortrag und den Apéro zu sichern.

Donnerstag 27.10.2022

16:30 - 17:30, mit Apéro

Die Mobiliar, Bundesgasse 35, 3001 Bern